Как мы вели переговоры с хакерами или сколько стоит беспечность для компании.

Сегодня мы расскажем реальную историю из жизни собственников бизнеса. И хотя ее сюжет напоминает какой-то голливудский фильм, произойти она может с каждым, кто заявляет: «Да у нас маленькая компания! Кому мы нужны?»

Есть у нас заказчик – выполняем работы по сопровождению сайта. Когда только начали сотрудничать, задали общие вопросы про инфраструктуру: что за железо, какой антивирус используют, как распределены права доступа и делаются ли бекапы. Получив не особо вразумительные ответы, мы предложили провести аудит информационной безопасности, на что заказчик ответил, что в штате есть системный администратор и все в порядке. Мы развели руками и забыли.

Спустя несколько месяцев от заказчика приходит сообщение: нас зашифровали и требуют выкуп. Что делать?

Оказалось, придя на работу, сотрудники вместо привычных docx, xlsx, pdf, jpg и т.д. на своих компьютерах обнаружили белые файлы с набором букв вместо расширения, а значит ни одна программа их не откроет.

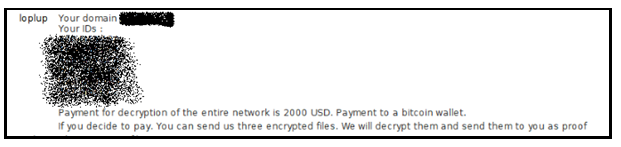

Зато открывался документ с инструкциями. Взломщики обещали направить дешифратор за «скромную» сумму в 2000 долларов (на тот момент около 200 000 рублей), переведенную на указанный счет.

Представители компании попытались связаться с хакерами, но ответа не поступало, поэтому обратились за помощью к нам.

Первым делом попробовали решить вопрос своими силами. Провели обследование серверов, попытались восстановить данные, а также теневые копии. Забегая вперед, скажем, что после всей истории мы-таки провели аудит безопасности и обнаружили, что злоумышленники попали на главный сервер через открытый порт RDP с помощью перебора пароля и уже с него зашифровали абсолютно все. И самое печальное, что резервные копии хранились на том же сервере и, естественно, тоже были зашифрованы.

Заказчику мы сообщили, что придется платить, хоть и есть опасность, что деньги отправим, а действий не последует.

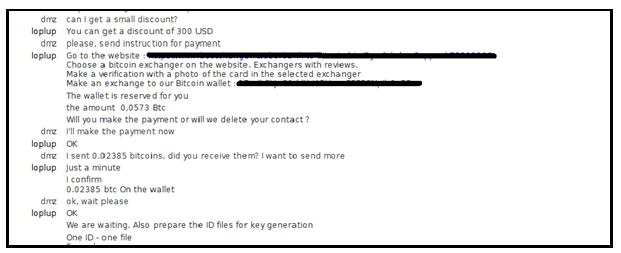

Конечно, сначала необходимо было удостовериться в том, расшифровка вообще возможна. Мы связались с хакерами, которые, судя по всему, находились не в России, по крайней мере общаться пришлось на английском, и сообщили, что не будем платить, пока не удостоверимся, что у них есть дешифратор. Они не возражали и моментально расшифровали файл, который мы направили для проверки.

Выяснив, что шанс на восстановление данных есть, а ребята довольно сговорчивы, мы попросили сбросить цену, так как сумма для компании значительная. Какого было наше удивление, когда они согласились скинуть 300 долларов!

В итоге заказчику мы сообщили, что дешифратор будет стоить 170 000 рублей, но предупредили, что всегда есть риск не получить файлы или хакеры потребуют еще денег.

Учитывая, что предприятие на тот момент простаивало уже несколько дней и потери росли, заказчик взял ответственность на себя и решил рискнуть.

Здесь можно было бы завершить историю на хорошей ноте, рассказав, что мы все-таки получили дешифратор и успешно восстановили все данные. Но не менее интересна, и намного более печальна история о том, как мы выясняли, почему все это произошло.

Так в чем же причина и есть ли жизнь после кибератаки?

После того, как мы разрешили вопрос со взломщиками, нужно было выяснить причину произошедшего, чтобы такое не повторилось.

И вот мы начали тот самый аудит, который предлагали в начале сотрудничества. В процессе выяснилось, что никаких средств защиты от взлома серверов у заказчика нет. Как уже было сказано, оказался открытым порт RDP из сети интернет, что абсолютно небезопасно. И хотя этот порт периодически менялся, по факту это никак не работает и не защищает от взлома.

Как если бы на входной двери было 5 замков, но закрываете вы только один и всегда одним и тем же ключом.

Копнули глубже и обнаружили, что на сервере был установлен пароль, который легко подобрали с помощью программы подбора паролей. Так взломщики попали на главный сервер. И это было еще одной фатальной ошибкой - открывать порт сразу на главный сервер.

В итоге с этого сервера взломщики попали уже на другие сервера, и зашифровали абсолютно все файлы. В том числе данные резервного копирования, которые хранились здесь же.

За несколько часов наши ребята проверили и протестили всю систему и выдали неутешительный для заказчика вердикт: необходимо перестроить всю систему общего и внутреннего доступа, а также систему резервного копирования, чтобы в дальнейшем защитить компанию не только от взломов, но и от потери данных. Стоит отметить, что за их реализацию мы взялись незамедлительно.

В число рекомендаций попали пункты, которые мы рекомендуем всем заказчикам. Например, систему резервного копирования необходимо выстроить так, чтобы данные можно было восстановить не только в случае их потери с сервера, но даже если сгорит сам сервер, сломается какое-то оборудование в целом или даже если затопит здание с серверами. То есть не должно быть зависимости от здания, помещения или физической точки нахождения серверов.

Что касается системы развертывания серверов, нужно учесть, что в случае выхода из строя одной машины, должна быть возможность быстро развернуть все на других мощностях, то есть делаем виртуальные сервера.

Уже эти минимальные действия поднимают уровень информационной безопасности, и сама система становится более отказоустойчивой. А самое главное, будет возможность восстановить данные даже при физической потери серверов.

Как шифрование влияет на работу компании и стоит ли переживать за ценные данные?

Обычно шифруются сразу все операционные файлы, которые необходимы для работы. Так произошло и с нашим заказчиком. Например, зашифровалась база данных 1С, в которой работали все сотрудники. В этот момент они не могли вести деятельность, не могли создавать счета. Либо создавали счета, но вручную. Это неудобно и отнимает много времени, а потом еще и придётся это все заносить в базу.

Сотрудники не могли открыть договоры и даже какие-то шаблоны. Не могли связаться с клиентами и поставщиками, контакты которых хранились только в базе. По факту ничего не могли – произошла полная приостановка деятельности компании.

В нашем случае сама дешифровка заняла сутки, но пока заказчики сами разбирались, пока обратились к нам, пока мы посмотрели и связались с хакерами, прошло много времени. В итоге примерно неделю предприятие не работало.

Чаще всего сами данные, то есть личная информация, базы 1С, либо какие-то внутренние документы, взломщиков не интересуют.

Подобный процесс взлома происходит автоматически, и одновременно у таких хакеров может быть несколько успешных взломов. Они не сидят потом и не разбирают эти документы, а просто запускают программу, которая начинает шифровать все файлы. При этом у них есть дешифратор, который они продают. И надо сказать, что всегда найдутся компании с низким уровнем безопасности, у которых просто нет выбора – платят.

Забирать данные себе для взломщика небезопасно, потому что это большой объём, и если начать закачку, то можно очень быстро засветиться. Опять же скачивать напрямую куда-то на свой источник опасно - можно оставить следы и возрастает шанс быть пойманными.

В итоге мало кто связывается с тем, чтобы скачивать себе данные и потом шантажировать этим. Только если это был заказной взлом от ваших конкурентов, например.

Советы от эксперта: минимум по безопасности для бизнеса.

В первую очередь, необходимо выстроить систему доступа извне в организацию. Это должны быть защищенные сети, VPN, тоннели. То есть, открытый порт – это небезопасно, он очень легко взламывается.

Во-вторых, должна быть правильно настроена система резервного копирования, потому что резервная копия – это самое важное. Можно потерять данные по вине сотрудников или потому что вышел из строя компьютер, или сгорел либо украли сервер. Ситуации бывают разные.

Важно, чтобы доступ к резервным копиям был у ограниченного списка людей, а физически они должны находиться в отдельном месте - в отдельной комнате, либо в другом здании, либо в облаке.

Чаще всего, мы рекомендуем важные данные хранить в облаке.

Если бы в этой ситуации заказчик серьезно подошел к системе копирования, то можно было бы не платить деньги, а потратить только время на восстановление данных из копий.

В-третьих, банальный антивирус может приостановить взлом. В ситуации с нашим заказчиком, конечно, взломщики просто отключили бы его, так как был доступ к серверам, но бывают ситуации, когда программа-шифровальщик попадает в компанию не руками взломщиков, а по вине сотрудников.

Часто сотрудники скачивают такие файлы из писем. Они думают, что открывают какой-то документ, а открывается вредоносное ПО, которое начинает шифровать все, что видит, все к чему есть доступ у сотрудника. Если бы на компьютере или сервере стоял антивирус, возможно он бы предотвратил эти действия.

В связи с этим четвертая рекомендация – обучите сотрудников основам информационной безопасности. Можно пойти дальше и установить программы для контроля сотрудников. Так вы будете знать кто какие файлы открывает и куда отправляет документы.

И главное, постоянно обновляйте ПО и проверяйте систему. Не раз мы встречали руководителей, которые думают, что хакерским атакам подвержены только крупные компании и госучреждения, а небольшие компании никому не интересны и их-то уж точно никто не будет взламывать. В действительности именно малый и средний бизнес оказывается абсолютно беззащитным перед атаками, так как экономит на IT-инфраструктуре и ее безопасности.

Мы настоятельно рекомендуем обратиться к специалистам, которые могут провести аудит безопасности системы. Выстроить правильную и надежную IT-инфраструктуру быстрее и дешевле, чем бороться с последствиями утечки или шифрования данных.